Home » Notizie (Page 2)

Category Archives: Notizie

Calendario dell’Avvento Digitale 2019

Benessere digitale, le app di Google per lo smartphone

Nel 2018 Google ha introdotto Benessere Digitale, una funzionalità di Android ideata e progettata dal colosso di Mountain View per aiutare le persone a gestire al meglio l’utilizzo e le funzionalità del proprio smartphone. Nel 2019 Google ha varato la fase 2.0 del suo Benessere Digitale presentato cinque nuove app che permettono di centellinare l’uso quotidiano dello smartphone.

Nel 2018 Google ha introdotto Benessere Digitale, una funzionalità di Android ideata e progettata dal colosso di Mountain View per aiutare le persone a gestire al meglio l’utilizzo e le funzionalità del proprio smartphone. Nel 2019 Google ha varato la fase 2.0 del suo Benessere Digitale presentato cinque nuove app che permettono di centellinare l’uso quotidiano dello smartphone.

Unlock Clock, Post Box, We Flip, Desert Island e Morph, questi i nomi delle nuove applicazioni rilasciate da Google e disponibili gratuitamente sul Google Play Store. Non c’è dubbio che l’azienda di Big G stia spingendo molto sul progetto Benessere Digitale per promuovere un utilizzo più sano e salutare dei dispositivi elettronici mobili.

- Unlock Clock . Questa app è in grado di aggiungere uno sfondo animato allo smartphone con un contatore che registra e tiene traccia di tutte le volte in cui lo smartphone è stato sbloccato durante il giorno. Con Unlock Clock non è più necessario accedere alla sezione “Benessere Digitale” di Android per scoprire e rendersi conto di quante volte durante il corso della giornata il telefono è stato sbloccato. Per usare e impostare Unlock Clock come sfondo è necessario installare l’applicazione Sfondi di Google.

- Con l’app Post Box, o Casella Postale, è possibile raggruppare ed ordinare automaticamente tutte le notifiche relative all’indirizzo di posta elettronico e conservarle per essere consultate in un determinato momento della giornata. È possibile scegliere la frequenza con la quale ricevere le notifiche se una sola volta a giorno o più volte.

Questa applicazione è utile per la “disconnessione” se volete utilizzarla per l’email scolastica.

- We Flip è un gioco pensato per migliorare la concentrazione. L’app è in grado di sincronizzare due smartphone per fare a modo che a turno, su uno dei due telefoni, verrà visualizzato un timer che inizierà a scorrere. Lo scopo del gioco è quello di evitare di guardare il telefono, chi resiste più a lungo senza utilizzarlo vince e appena uno dei giocatori lo sbloccherà il gioco avrà fine. Al termine del giorno l’app permetterà di visualizzare la durata della sessione e chi ha sbloccato per primo il device.

- Desert Island è una sorta di gioco di sopravvivenza basato sull’utilizzo delle app presenti sul proprio telefono. Desert Island permette di scegliere solo sette applicazioni sullo smartphone da visualizzare per 24 ore. Le restanti app verranno nascoste temporaneamente alla vista dell’utente, ma saranno sempre e comunque disponibili cliccando un’icona dedicata. Alla fine delle 24 ore, l’app fornirà una serie di dati relativi all’utilizzo dello smartphone.

- Morph è in grado di organizzare la schermata home dello smartphone stabilendo quali applicazioni mostrare in base all’ora del giorno e al luogo in cui ci si trova. Il telefono, automaticamente, mostrerà solo le applicazioni da noi selezionate. Un valido aiuto per mantenere la concentrazione al lavoro evitando le distrazioni inutili causate dalla miriade di app di cui disponiamo sui nostri device mobili.

10 regole di sicurezza su Internet e cosa non fare online

Navigare in maniera poco sicura può condurre ad altri rischi, per commenti o immagini personali imbarazzanti che, una volta online, non possono essere eliminati, a disposizione di persone con cui non si vorrebbe avere nulla a che fare.

Navigare in maniera poco sicura può condurre ad altri rischi, per commenti o immagini personali imbarazzanti che, una volta online, non possono essere eliminati, a disposizione di persone con cui non si vorrebbe avere nulla a che fare.

Qui vi è la top 10 delle regole di sicurezza su Internet da seguire per evitare di avere problemi online (e off-line).

1. Limitare e mantenere a un livello professionale le informazioni personali

Potenziali datori di lavoro o clienti, non hanno bisogno di conoscere la situazione sentimentale o l’indirizzo di un utente. Ciò che è di loro interesse riguarda l’ambito delle competenze e delle esperienze pregresse e come mettersi in contatto con una determinata persona. Non si dovrebbero distribuire ad ogni singolo estraneo online, ovvero milioni di persone, vere e proprie informazioni personali.

2. Continuare ad usare le impostazioni sulla privacy

I distributori, come del resto gli hacker, desiderano conoscere tutto dell’utente: entrambi possono carpire molte informazioni dalla navigazione e dall’uso dei social media. Tuttavia, ognuno può prendersi cura dei propri dati. Come notato da Lifehacker, sia i browser Web sia i sistemi operativi mobili hanno impostazioni per proteggere la privacy online dell’utente. I siti più importanti come Facebook hanno anche a disposizione impostazione per aumentare la privacy. Talvolta, queste ultime sono (deliberatamente) poco evidenti poiché le aziende vogliono che l’utente inserisca le informazioni personali per il loro valore commerciale. Assicurarsi di aver abilitato queste protezioni della privacy e di mantenerle attivate.

3. Navigare in maniera sicura

Nessuno sceglierebbe di camminare in un posto pericoloso: è bene adottare la stesa scelta online. I cybercriminali utilizzano contenuti che non passano inosservati come esca, poiché sanno che le persone vengono attratte da argomenti ambigui e potrebbero abbassare la guardia quando sono alla ricerca di determinati temi. Il demi-monde di Internet è ricco di insidie difficili da individuare e un click poco attento potrebbe mettere a repentaglio i dati personali o infettare con un malware il dispositivo di un utente. Se si resiste alla tentazione, non si dà agli hacker l’opportunità di poter agire.

4. Assicurarsi che la connessione Internet sia sicura

Quando qualcuno è online in uno spazio pubblico, per esempio se si usa una connessione Wi-Fi pubblica, la rivista PCMag ha affermato che in quel momento non vi è un controllo diretto sulla sicurezza della rete stessa. Gli esperti aziendali di cybersecurity si preoccupano a causa degli “endpoint”, luoghi in cui una rete privata si connette con il mondo esterno. L’endpoint vulnerabile di ciascuno è rappresentato dalla connessione Internet locale. Assicurarsi che il proprio dispositivo sia sicuro e, in caso di dubbio, aspettare un momento migliore (per esempio finché non è possibile connettersi ad una rete Wi-Fi sicura) prima di fornire informazioni come il numero del proprio conto bancario.

5. Prestare attenzione a ciò che si scarica

Uno degli obiettivi principali dei cybercriminali, è quello di condurre la vittima, col raggiro, a scaricare malware, programmi o app portatori di malware, oppure tentano di rubare informazioni. Questo malware può presentarsi sotto forma di app: dai giochi più scaricati a strumenti che controllano il traffico o le condizioni meteo. Come PCWorld consiglia, è bene non scaricare app che risultano essere ambigue o che provengono da un sito poco affidabile.

6. Scegliere password complesse

Le password sono tra i punti più deboli nell’intera struttura della sicurezza su Internet, ma attualmente non vi sono soluzioni in merito. Il problema delle password è il seguente: gli utenti tendono a scegliere chiavi di accesso semplici per poterle ricordare (come “password” oppure “123456”), semplici da indovinare anche per i cyberladri. Scegliere password complesse, in modo che sia difficile risalirvi anche per i cybercriminali. Il software Password manager può essere utile per la gestione di più password in modo che l’utente non le dimentichi. Una password complessa è una password singolare e di difficile composizione, formata da almeno 15 caratteri, da varie lettere, numeri e caratteri speciali.

7. Fare acquisti online da siti sicuri

Ogni volta che si fanno acquisti online, bisogna fornire informazioni riguardanti la propria carta di credito o il proprio conto bancario, proprio quello che i cybercriminali sono più bramosi di ottenere. Immettere queste informazioni solo in siti che forniscono connessioni sicure e criptate. Come l’università di Boston ha sottolineato, è possibile identificare siti sicuri cercando indirizzi che inizino per https: (la S sta per sicuro) invece di cercare siti che inizino semplicemente per http:.Tali siti protetti potrebbero inoltre essere contraddistinti dall’icona del lucchetto vicino alla barra degli indirizzi.

8. Prestare attenzione a ciò che si posta

Internet non dispone del tasto per l’eliminazione, come ha riscontrato il giovane candidato del New Hampshire: ogni commento o immagine che si posta online può rimanerci per sempre, perché rimuovere l’originale (per esempio da Twitter) non permettere di rimuovere qualunque copia fatta da altri. Non esiste alcun modo per “tornare indietro” e cancellare un commento che non avresti voluto scrivere, o quel selfie imbarazzante fatto ad una festa. Non mettere online ciò che si vorrebbe tenere nascosto alla propria mamma o a un potenziale datore di lavoro.

9. Prestare attenzione a chi si incontra online

Le persone che si incontrano online non sono sempre chi dichiarano di essere, infatti potrebbero persino non essere reali. Come InfoWorld ha riportato, i falsi profili all’intero dei social media rappresentano un modo comune per gli hacker per avvicinarsi ad utenti ignari e derubarli. Bisogna essere tanto cauti e giudiziosi nella vita sociale in rete quanto lo si è in quella personale.

10. Mantenere aggiornato il programma antivirus.

Il software di sicurezza Internet non può proteggere contro ogni minaccia, ma eliminerà e rimuoverà la maggior parte dei malware, perciò bisognerebbe accertarsi che sia aggiornato. Assicurarsi di essere al passo con gli aggiornamenti del sistema operativo e con quelli delle applicazioni che si utilizzano, poiché costituisco un elemento vitale per la sicurezza.

Tenere a mente queste 10 regole di base di sicurezza su Internet e si eviterà di incappare in molte spiacevoli sorprese, in agguato per i disattenti.

Fonte: Kaspersky

Social e sicurezza, aumentano i rischi

I social media hanno dato una spinta alla diffusione del crimine online. La minaccia colpisce sia i cittadini privati, che le aziende. Questi canali sono una via preferenziale per raccogliere informazioni non solo sulle persone, ma anche sulle imprese e relativi dipendenti, progetti e sistemi, oltre a intaccare i dispositivi aziendali con virus e malware. Un utente, che magari utilizza i social network anche per lavoro, non può assolutamente ignorare questi rischi, che nel 2019 sono sempre più sofisticati e invadenti.

I social media hanno dato una spinta alla diffusione del crimine online. La minaccia colpisce sia i cittadini privati, che le aziende. Questi canali sono una via preferenziale per raccogliere informazioni non solo sulle persone, ma anche sulle imprese e relativi dipendenti, progetti e sistemi, oltre a intaccare i dispositivi aziendali con virus e malware. Un utente, che magari utilizza i social network anche per lavoro, non può assolutamente ignorare questi rischi, che nel 2019 sono sempre più sofisticati e invadenti.

Molti antivirus sono sviluppati anche per fronteggiare diversi tipi di attacchi hacker ai social, ma naturalmente avere uno di questi software installati nel computer non tiene lontano i cybercriminali, che tendono a creare nuove minacce per colpire gli utenti. I social network sono tra i canali più utilizzati, perché ormai tutte le persone possiedono un account su almeno una delle tante app e piattaforme social. Di conseguenza, gli hacker non possono fare a meno di sfruttare questa grossa opportunità per attaccare. Ma quali mezzi usano e quali sono i pericoli principali a cui stare attenti? Ecco un elenco dei principali rischi per la sicurezza informatica che un utente deve conoscere.

Utenti e rischio sicurezza

più grande rischio per la sicurezza informatica è dato proprio dagli utenti stessi. Infatti, la tecnologia può fare ben poco se le persone continuano a ignorare i rischi della rete, non dotandosi delle misure adatte. Queste sono spesso le più banali, come utilizzare una password forte. Nel 2019 sono ancora tante le persone e le aziende che non usano chiavi di sicurezza efficaci, composte da successioni di numeri e cifre casuali o ancora meglio da passphrase, cioè delle password formate da frasi. Questo tipo di credenziale è ben lontana dal classico 123456 che, pur essendo di facile memorizzazione, è anche molto vulnerabile.

Secondo una recente ricerca il phishing, la falsificazione del logo aziendale e le password deboli sono responsabili del 95% di tutti gli attacchi informatici. Per prevenirli occorre agire su più fronti. Si potrebbe partire proprio dalle aziende, con un’adeguata formazione del personale. Sono ancora poche le imprese in Italia che hanno acquisito la consapevolezza che la rete è una foresta nera ricca di pericoli.

Bisogna tenerne conto: organizzare l’azienda e istruire le persone è il passo più importante per incrementare il livello di sicurezza. Ogni azienda dovrebbe avere delle figure di riferimento che sappiano riconoscere eventuali minacce informatiche e avere gli strumenti giusti per respingerle. Cosa possono fare questi dipendenti o collaboratori esperti in sicurezza? In realtà, i consigli possono essere i più disparati. Possono risultare molto utili anche semplicemente quando arriva un’e-mail sospetta a un indirizzo aziendale.

Oltre alla formazione, occorre anche analizzare lo stato della sicurezza attuale dell’azienda. Per esempio, occorre affrontare errori e rischi per poi capire come correggerli. Tali controlli devono essere effettuati periodicamente: non solo una volta all’anno, ma almeno settimanalmente. Infatti, gli hacker aggiornano in continuazione i propri virus e malware. Quindi gli utenti sono il primo iceberg da evitare.

Malware e phishing

Nel 2019 gli attacchi hacker passeranno soprattutto attraverso i social media.

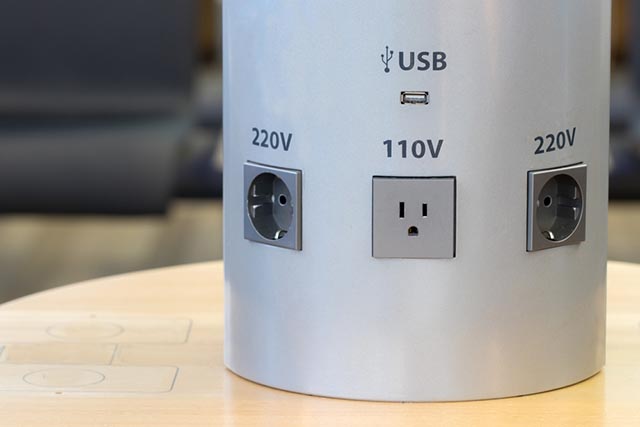

Ricariche USB pubbliche, rischi e come difendersi

A tutti è capitato di essere in giro per svago o per lavoro e di ritrovarsi improvvisamente con lo smartphone scarico. Una situazione spiacevole, che può addirittura diventare pessima nel caso in cui non abbiamo con noi il nostro fidato powerbank. Ed è proprio in questi caso, un po’ in preda alla “disperazione”, che ricorriamo a qualunque mezzo possibile per ricaricare almeno un po’ la batteria. La soluzione preferita, in casi come questi, è cercare un locale pubblico e chiedere se è possibile utilizzare una presa della corrente o, in alternativa, se è disponibile una presa con ricarica USB a cui collegare il cavetto del proprio alimentatore.

A tutti è capitato di essere in giro per svago o per lavoro e di ritrovarsi improvvisamente con lo smartphone scarico. Una situazione spiacevole, che può addirittura diventare pessima nel caso in cui non abbiamo con noi il nostro fidato powerbank. Ed è proprio in questi caso, un po’ in preda alla “disperazione”, che ricorriamo a qualunque mezzo possibile per ricaricare almeno un po’ la batteria. La soluzione preferita, in casi come questi, è cercare un locale pubblico e chiedere se è possibile utilizzare una presa della corrente o, in alternativa, se è disponibile una presa con ricarica USB a cui collegare il cavetto del proprio alimentatore.

E se un tempo le prese USB per caricare lo smartphone si trovavano principalmente in aeroporto e altri luoghi di transito, oggi è tutt’altro che raro trovare colonnine per ricarica USB sparse un po’ ovunque, dai centri commerciali ai supermercati, passando per le hall degli alberghi e locali pubblici di ogni genere. Una soluzione molto comoda, oggettivamente, ma che nasconde non poche insidie.

Anche se molti potrebbero ritenerla una semplice congettura, o addirittura un’ipotesi di complotto, è dimostrato che sempre più hacker sfruttano le prese USB pubbliche per diffondere malware e infettare smartphone di utenti ignari. Insomma, un inatteso pericolo per la sicurezza informatica dei propri smartphone.

Come fanno gli hacker a infettare una porta USB di ricarica

Come sappiamo, il cavo che utilizziamo quotidianamente per ricaricare lo smartphone non trasporta solo energia. All’interno dei cavetti in rame, infatti, possono transitare anche pacchetti dati di ogni genere. Ce ne possiamo accorgere, ad esempio, quando colleghiamo il dispositivo al PC per effettuare il backup o scaricare le foto e liberare spazio sulla memoria. Gli hacker sfruttano esattamente questa capacità per infettare con malware di ogni genere gli smartphone dei malcapitati che utilizzano la ricarica USB di qualche colonnina pubblica.

Questa tecnica è nota con il nome di Juice Jacking e, stando ai report di vari esperti di sicurezza informatica, sono sempre più le vittime di questi attacchi hacker. Come funziona un attacco Juice Jacking? Molto facilmente, almeno a parole. I cybercriminali si collegano con un loro smartphone a una presa USB di una colonnina pubblica e, forzandone il funzionamento, riescono a infettarla con un programma malevolo, che resta “dormiente” fino a quando non rileva il collegamento di un dispositivo compatibile, che viene prontamente infettato.

Come difendersi dal Juice Jacking

Fonte: Fastweb

Progetto Green School

Ecco il video realizzato dall’Istituto Einaudi di Varese per il progetto Green School in occasione della SERR – Settimana Europea di Riduzione dei Rifiuti

Ecco il video realizzato dall’Istituto Einaudi di Varese per il progetto Green School in occasione della SERR – Settimana Europea di Riduzione dei Rifiuti

@progettogreenschool

Per visualizzare il video clicca qui

Piano Nazionale Scuola Digitale: Workshop per docenti e studenti nell’ambito di ‘JOB&Orienta 2019

Verona, 28-30 novembre 2019, nell’ ambito dell iniziativa JOB&Orienta 2019 , che si svolgerà quest anno dal 28 al 30 novembre presso la Fiera di Verona, il Ministero dell istruzione, dell università e della ricerca si prepara ad accogliere nel proprio stand gli studenti con nuove proposte e iniziative allo scopo di indirizzarli sul sentiero corretto di orientamento sulla base delle loro attitudini e competenze.

Verona, 28-30 novembre 2019, nell’ ambito dell iniziativa JOB&Orienta 2019 , che si svolgerà quest anno dal 28 al 30 novembre presso la Fiera di Verona, il Ministero dell istruzione, dell università e della ricerca si prepara ad accogliere nel proprio stand gli studenti con nuove proposte e iniziative allo scopo di indirizzarli sul sentiero corretto di orientamento sulla base delle loro attitudini e competenze.

Innovazione didattica, meccatronica, creatività, digitalizzazione e laboratorialità sono le tematiche principali dello spazio MIUR per questa edizione 2019.

Anche il Piano Nazionale Scuola Digitale sarà presente con uno spazio digitalizzato per svolgere specifici workshop e seminari destinati a far conoscere agli studenti e ai docenti le potenzialità del digitale nell orientamento, nelle professioni e nelle nuove carriere digitali.

Nello spazio MIUR dedicato al PNSD sono previsti workshop sulle tematiche dell innovazione digitale nel mondo delle professioni. I workshop saranno curati dalle équipe formative territoriali delle regioni Veneto, Lombardia ed Emilia Romagna.

Per partecipare alle iniziative didattiche formative, i docenti e gli studenti possono prenotarsi, registrandosi ai singoli workshop. I workshop sono con posti limitati e potranno essere prenotati fino a esaurimento posti. Per questo vi chiediamo anche di poter diffondere questa opportunità formativa. La partecipazione è assolutamente gratuita ed è possibile prenotare on line il proprio posto.

L acquisizione gratuita del biglietto sul sistema informativo per ogni singolo workshop costituisce già conferma di partecipazione. Al termine di ciascun workshop sarà rilasciato attestato di partecipazione.

È possibile trovare il programma e le modalità di iscrizione ai workshop formativi alla pagina:

https://www.eventbrite.it/o/mi

Usare le tecnologie didattiche

Sempre di più il docente è chiamato ad attuare metodologie didattiche attive ed inclusive in grado di costruire percorsi personalizzati, queste necessità possono essere supportate da diverse tecnologie che permettono di condividere agevolmente i contenuti didattici mediante siti web e blog.

Sempre di più il docente è chiamato ad attuare metodologie didattiche attive ed inclusive in grado di costruire percorsi personalizzati, queste necessità possono essere supportate da diverse tecnologie che permettono di condividere agevolmente i contenuti didattici mediante siti web e blog.

La produzione di contenuti didattici per il web può favorire e rafforzare l’efficacia dell’apprendimento in presenza, lo studio a casa e il recupero in itinere degli studenti.

Alcune delle risorse che si posso reperire sul web:

-

Nuove Tecnologie, Didattica e Bisogni Educativi Speciali a cura del prof. Iacopo Balocco

-

Associazione EPICT | Le Tecnologie Digitali per la scuola digitale

-

Insegnamento e apprendimento nell’era digitale: SELFIE, strumento UE per le scuole, utilizzato da 450 000 studenti e insegnanti

-

Pillole Del Prof. Dietro ProfDigitale.com c’è Alessandro Bencivenni, classe 1980, toscano, docente di ruolo della Scuola Secondaria di Secondo Grado.

-

App per prof è una vetrina che introduce sinteticamente strumenti TIC per i docenti, a cura del prof. Luca Raina.

Legge anti-bullismo: Arriva legge e numero 114 contro bullismo

La legge definisce il bullismo come “aggressione o molestia ripetuta, allo scopo di generare timore, ansia, isolamento ed emarginazione”. Quando invece le vessazioni, le violenze, le minacce e le offese sono compiute attraverso internet, si parlerà di cyberbullismo.

La legge definisce il bullismo come “aggressione o molestia ripetuta, allo scopo di generare timore, ansia, isolamento ed emarginazione”. Quando invece le vessazioni, le violenze, le minacce e le offese sono compiute attraverso internet, si parlerà di cyberbullismo.

Sono sempre più preoccupanti i casi di ragazzi che vengono offesi, oltraggiati, umiliati, bullizzati, per lo più a scuola. Molte delle loro storie purtroppo non hanno un lieto fine e talvolta le conseguenze del bullismo sono tragiche

La commissione Giustizia della Camera ha approvato una nuova legge antibullismo, che in alcuni casi potrebbe prevedere l’allontanamento del minore dalla famiglia, se non correttamente riabilitato.

La legge prevede che qualsiasi soggetto, nella scuola e fuori da essa, possa segnalare i casi di bullismo al Procuratore, il quale gira al Tribunale dei minori la segnalazione. Il Tribunale apre quindi un procedimento in cui stabilisce «gli obiettivi» di un percorso di rieducazione del «bullo», mentre i dettagli dei «progetto» rieducativo vengono definiti dai servizi sociali insieme alla famiglia del ragazzo (o ragazza). Concluso il «progetto», e «comunque con scadenza annuale», il servizio sociale «trasmette al Tribunale per i minorenni una relazione che illustra il percorso e gli esiti dell’intervento.

Il Tribunale per i minorenni, valutate le risultanze attestate nella relazione e sentito il minorenne e i genitori o gli esercenti la responsabilità genitoriale, con decreto motivato, può in via alternativa» dichiarare concluso il percorso rieducativo; proseguire il percorso e il progetto; disporre l’affidamento del minorenne ai servizi sociali; oppure «disporre il collocamento del minorenne in una comunità, qualora gli interventi previsti dai numeri precedenti appaiano inadeguati». In Commissione hanno votato a favore i deputati della maggioranza mentre quelli del centrodestra hanno votato contro. La legge modifica anche le sanzioni pecuniaria per i genitori che non mandano i figli a scuola. Finora essa riguardava solo le famiglie che non facevano frequentare ai figli le elementari, mentre la legge lo estende per i casi in cui i genitori non fanno frequentare ai figli tutte le scuole obbligatorie.

In pratica, il ragazzo che compie atti di bullismo e non modifica i propri comportamenti dopo un percorso di rieducazione potrebbe essere allontanato dalla famiglia dal Tribunale dei minori. Il ragazzo verrà affidato a una casa famiglia se la permanenza con i genitori risulta controproducente.

La legge istituisce anche un numero verde, il 114, per le vittime.

Differenze tra maggiorenni e minorenni

Il testo approvato prevede:

- una parte penale per i maggiorenni che accomuna il bullismo allo stalking (articolo 612 bis del codice penale).

- nel caso in cui il bullo sia un minore,si interviene sul processo penale minorile. La legge prevede che qualsiasi soggetto, nella scuola e fuori da essa, possa segnalare i casi di bullismo al Procuratore, il quale gira al Tribunale dei minori la segnalazione. Il Tribunale apre quindi un procedimento in cui stabilisce «gli obiettivi» di un percorso di rieducazione del «bullo», mentre i dettagli dei «progetto» rieducativo vengono definiti dai servizi sociali insieme alla famiglia del ragazzo (o ragazza). Concluso il «progetto», e «comunque con scadenza annuale», il servizio sociale «trasmette al Tribunale per i minorenni una relazione che illustra il percorso e gli esiti dell’intervento. Il Tribunale per i minorenni, valutate le risultanze attestate nella relazione e sentito il minorenne e i genitori o gli esercenti la responsabilità genitoriale, con decreto motivato, può:

- dichiarare concluso il percorso rieducativo;

- proseguire il percorso e il progetto;

- disporre l’affidamento del minorenne ai servizi sociali; oppure «disporre il collocamento del minorenne in una comunità, qualora gli interventi previsti dai numeri precedenti appaiano inadeguati».

Premio scuola digitale a.s. 2019/2020

Il Premio Scuola Digitale è una iniziativa del Ministero dell’Istruzione, dell’Università e della Ricerca, che intende promuovere l’eccellenza e il protagonismo delle scuole italiane nell’apprendimento e nell’insegnamento, incentivando l’utilizzo delle tecnologie digitali nel

Il Premio Scuola Digitale è una iniziativa del Ministero dell’Istruzione, dell’Università e della Ricerca, che intende promuovere l’eccellenza e il protagonismo delle scuole italiane nell’apprendimento e nell’insegnamento, incentivando l’utilizzo delle tecnologie digitali nel

curricolo, secondo quanto previsto dal Piano nazionale per la scuola digitale, e favorendo l’interscambio delle esperienze nel settore della didattica innovativa.

Le istituzioni scolastiche potranno candidare progetti che propongano modelli didattici innovativi e sperimentali, percorsi di apprendimento curricolari ed extracurricolari basati sulle tecnologie digitali, prototipi tecnologici e applicazioni, nei settori del making, coding, robotica, internet delle cose (IoT), del gaming e gamification, progetti di creatività digitale (arte, musica, valorizzazione del patrimonio storico, artistico, culturale, ambientale, con le tecnologie digitali, storytelling, tinkering), di utilizzo delle nuove tecnologie per inclusione e accessibilità, STEM (Scienza, Tecnologia, Ingegneria e Matematica), di sviluppo sostenibile del territorio

attraverso le tecnologie digitali.

Il Premio Scuola Digitale prevede una fase provinciale/territoriale, una successiva fase regionale e, infine, una fase nazionale.

I criteri di valutazione, adottati dalla giuria tecnica di ciascuna provincia, saranno:

- valore e qualità del contenuto digitale/tecnologico presentato, in termini di vision, strategia, utilizzo di tecnologie digitali innovative;

- significatività dell’impatto prodotto sulle competenze degli studenti e integrazione nel curricolo della scuola;

- qualità e completezza della presentazione.

Per informazioni e assistenza è possibile rivolgersi alla rispettiva scuola polo provinciale dove

ha sede l’istituzione scolastica che intenda candidare un proprio progetto nell’ambito del Premio

scuola digitale per l’anno scolastico 2019-2020

Scuola referente Provincia di Varese: Istituto Don Lorenzo Milani – Tradate VAIS01100X – Polo per la formazione digitale A.T. Varese