Home » Articles posted by Animatore Digitale (Page 2)

Author Archives: Animatore Digitale

Google Alert: cos’è, come funziona

Come rimanere sempre aggiornati relativamente agli argomenti che ci interessano di più? Per evitare di cercare quotidianamente online quegli articoli, quei video quelle storie che maggiormente ci appassionano, basta impostare Google Alert. Google Alert è un servizio ideato dal gigante di Mountain View che permette di monitorare la presenza di una parola o una frase di nostro interesse nel web e che invia un tracciare le pagine web pubbliche e creare degli avvisi rispetto alla presenza di determinati argomenti, parole o frasi.

Come rimanere sempre aggiornati relativamente agli argomenti che ci interessano di più? Per evitare di cercare quotidianamente online quegli articoli, quei video quelle storie che maggiormente ci appassionano, basta impostare Google Alert. Google Alert è un servizio ideato dal gigante di Mountain View che permette di monitorare la presenza di una parola o una frase di nostro interesse nel web e che invia un tracciare le pagine web pubbliche e creare degli avvisi rispetto alla presenza di determinati argomenti, parole o frasi.

Si tratta di un servizio Google che consente di monitorare il web e creare degli avvisi personalizzati successivamente inviati via e-mail. In questo modo è possibile essere sempre aggiornati rispetto ad argomenti che personalmente riteniamo più interessanti per svago o per lavoro, o, più in generale, per rimanere sempre aggiornati su cosa accade nel mondo e non solo.

Google Alert: cos’è

Lo scopo principale di Google Alert è quello di tracciare le pagine che contengono determinate parole chiave. Dunque, nel momento in cui volete seguire una specifica keyword, il servizio del colosso di Mountain View vi invierà un’e-mail all’indirizzo di posta elettronica impostato ogni volta che viene pubblicato qualcosa con quella parola. Alert è molto famoso soprattutto nel settore del Web marketing. In parole povere, se qualcuno menziona una parola utile, voi riceverete una notifica.

Come funziona Google Alert

Prima di entrare nel vivo della guida, volevamo precisare che il servizio di Big G può essere utilizzato sia da PC che comodamente da smartphone e tablet sfruttando un semplicissimo browser che può essere Chrome, Firefox o Safari. Purtroppo, almeno in questo momento, Google non ha sviluppato un’applicazione ad hoc da poter installare sul dispositivo mobile personale, quindi bisognerà usare la versione mobile del portale Internet. Ovviamente, per poter utilizzare Alert è necessario disporre di un account Google il quale può essere creato in pochi e semplici passaggi dall’apposita pagina Web seguendo la procedura guidata nel caso in cui non lo aveste. Per sfruttare al meglio Google Alert dal vostro computer (non importa se abbia Windows, masOS o Linux a bordo), vi basta seguire i passaggi elencati qui sotto:

- Aprite il browser predefinito e collegatevi al sito Internet del servizio di Google. All’interno della campo Crea un pulsante di avviso…, digitate la keyword che desiderate monitorare (es. il vostro nome e cognome, il nome di un personaggio famoso, il nome della squadra del cuore o qualsiasi altro termine che volete seguire).

A questo punto, cliccate su Mostra opzioni presente poco sotto e impostate la frequenza con cui ricevere gli Alert fra Appena possibile, Al massimo una volta giorno o Al massimo una volta a settimana, indicate le fonti che volete monitorare impostando Automatica, News, Finanza, Blogs e così via, specificate la regione fra Tutte le aree geografiche, Italia o un’altra nazione e impostate la quantità di avvisi da ricevere fra Solo i risultati migliori o Tutti i risultati. Tutte queste opzioni potranno essere impostate dai menu a tendina presenti in corrispondenza delle voci riportate. - Dopo aver settato correttamente tutti i parametri, scegliete l’indirizzo e-mail preferito dal menu a tendina collocato accanto a Invia tramite e cliccate sul pulsante Crea avviso per completare la procedura.

Non appena Google rileverà un contenuto contenente la keyword impostata, vi invierà una notifica tramite e-mail all’indirizzo di posta elettronica precedentemente impostato. Nel caso in cui voleste smettere di ricevere aggiornamenti riguardanti una parola chiave preimpostata, basta semplicemente cliccare sull’icona cestino presente accanto al nome della keyword che trovate sotto la sezione I miei avvisi. In caso di errore, invece, è possibile modificare il nome della chiave pigiando sull’icona matita e poi sul pulsante Aggiorna avviso dopo aver completato i cambiamenti.

Attraverso la pagina principale di Google Alert è possibile anche vedere i suggerimenti da poter seguire, offerti proprio da Big G, cliccando semplicemente sul + presente in corrispondenza di ogni nome oppure sotto la sezione Io sul Web per monitorare il vostro nome o l’indirizzo e-mail.

Come anticipato qualche riga fa, in questo momento Google non mette a disposizione un’applicazione di Alert da installare sul proprio smartphone/tablet Android o iOS, quindi è necessario utilizzare la versione mobile del sito.

I passaggi da effettuare sono praticamente gli stessi visti per la versione desktop, quindi digitare il nome della keyword da seguire nel campo Crea un pulsante di avviso…, settare correttamente i vari parametri e aggiungere il tracciamento pigiando sull’apposito pulsante. Pure in questo caso è possibile usare le sezioni Io sul Web e Suggerimenti di Google Alert per seguire le parole chiave proposte dalla società californiana su Aziende, Musica, Film, Sezione di notizie, Sport, Salute e Tecnologia.

Modificare la modalità di invio degli avvisi

Google Alert consente di modificare l’ora del giorno in cui si desidera ricevere un avviso oltre che specificare se ogni singolo avviso deve essere raggruppato in un’unica e-mail, funzione chiamata “Digest”. È possibile selezionare le fonti ritenute migliori ai fini della ricerca scegliendo tra le diverse opzioni disponibili: automatica, notizie, articoli di blog o discussioni, ma anche video, libri e altro.

La frequenza con la quale Google invia gli avvisi può essere impostata su: appena possibile, al massimo una volta al giorno, al massimo una volta a settimana. È consentito selezionare la “qualità” delle fonti, scegliendo tra due tipologie di aggiornamento: solo i risultati migliori e tutti i risultati. Infine, nella casella dedicata all’indirizzo email al quale verranno inviati gli avvisi di Google Alert è possibile selezionare, in alternativa, il Feed RSS.

Perfezionare gli avvisi di Google Alert

È importante ricordare che il “motore di ricerca” di Google Alert è lo stesso che Big G utilizza quando effettuiamo una normale ricerca sul web. Per questo motivo, più si è dettagliati migliori saranno i risultati, permettendo di creare un sistema di notifica il più personalizzato e raffinato possibile. Per fare questo si può ricorrere, ad esempio, all’uso delle virgolette per evidenziare un termine da individuare in una query di ricerca più complessa. O, ancora, è possibile utilizzare tutti gli altri strumenti di ricerca che solitamente si usano su Google per raffinare i risultati della SERP.

Bubbl.us: uno strumento semplice per creare mappe concettuali e fare brainstorming

Bubbl.us non solo consente di creare diagrammi e di condividerli, ma è un servizio web 2.0 del tutto interattivo che si basa sul brainstorming e permette di generare mappe mentali all’interno del nostro browser.

Bubbl.us non solo consente di creare diagrammi e di condividerli, ma è un servizio web 2.0 del tutto interattivo che si basa sul brainstorming e permette di generare mappe mentali all’interno del nostro browser.

Il processo di creazione è semplice ed aiuta a orientare rapidamente la nostra concentrazione sulle idee che ci vengono in mente, a stenderle per poi editarle con calma in un secondo momento.

Bubbl.us è un’applicazione in puro stile web 2.0 che permette di collaborare con amici e colleghi che si trovano distanti da noi. Potrebbe tranquillamente essere usato come lavagna virtuale durante conferenze via web, per non parlare delle potenzialità in campo didattico-educativo.

Le mappe possono essere stampate e salvate sul proprio hard disk. Peccato che le creazioni non possano anche essere inserite nei blogs tramite una porzione di codice, come si fa con i video per esempio, e che non venga assegnata loro una URL.

Links:

- https://bubbl.us/

Video tutorial

() App Per Prof: Bubbl.us (https://bubbl.us) è un semplice e gratuito strumento online per fare brainstorming e differenti tipologie di mappe concettuali.

Phishing as a service: cos’è e perché è pericoloso

È allarme phishing a livello globale: questa tecnica usata dagli hacker per rubare le informazioni personali, e spesso anche i dati bancari, agli utenti tramite meccanismi truffaldini è ormai talmente in crescita da aver creato un mercato dei “kit” di phishing, prodotti da una vera e propria industria del raggiro informatico.

allarme phishing a livello globale: questa tecnica usata dagli hacker per rubare le informazioni personali, e spesso anche i dati bancari, agli utenti tramite meccanismi truffaldini è ormai talmente in crescita da aver creato un mercato dei “kit” di phishing, prodotti da una vera e propria industria del raggiro informatico.

È quanto emerge dal rapporto “State of the Internet Security dal titolo Phishing: Baiting the Hook” di Akamai, azienda americana che fornisce la piattaforma di distribuzione di contenuti via Internet usata, tra gli altri, da big del Web come Apple, Adobe, Microsoft, Verizon, Nintendo, IBM e persino la Nasa. Secondo l’azienda statunitense, infatti, ormai possiamo parlare di “Phishing as a Service” (PaaS).

Cosa è il Phishing as a Service

Con questo termine si intende il fatto che è oggi possibile trovare sul mercato, neanche tanto “dark” visto che chi li sviluppa li pubblicizza addirittura sui social, dei veri e propri kit per fare phishing di massa. Ci sono infatti sviluppatori che li creano per mestiere: sono delle vere e proprie suite software, che servono per lanciare massicce campagne di phishing.

Chi le vuole usare può farlo a prezzi irrisori e in abbonamento: un “kit di phishing” completo può costare anche solo 99 dollari al mese, con offerte ancora più vantaggiose in caso di abbonamenti lunghi. Dopo essersi abbonati a uno di questi kit è sufficiente caricare il database contenente gli indirizzi email, i profili social o gli account Office, PayPal, Neftlix (etc etc) da colpire e lanciare la campagna. Di database del genere se ne trovano a centinaia, tra le pieghe del dark Web.

Come funzionano i kit per il PaaS

Akamai è andata a cercare informazioni sul PaaS direttamente nella tana del lupo: ha sottoscritto alcuni di questi abbonamenti per capire come funzionavano e quali possibilità ha un malintenzionato truffatore che le usa. Oltre ai kit, spesso l’hacker offre anche un servizio di posta con una serie di opzioni, tra cui impostazioni di priorità, messaggi con ID casuali e tre tipi di crittografia, nonché la randomizzazione dell’indirizzo di posta elettronica e del nome del mittente. Tutti i kit venduti da questo sviluppatore hanno caratteristiche di sicurezza e tecniche di evasione, ma il punto di forza è il tipo di dati che possono essere raccolti e gli aggiornamenti costanti.

Molti kit sono anche “responsive”, il che significa che il messaggio di phishing verrà visualizzato perfettamente sia su un PC che su un dispositivo mobile. Per coloro che desiderano una demo, esiste anche un video che guida i potenziali clienti attraverso il kit e le sue funzionalità.

C’è poi un pannello di amministrazione completo di statistiche di base, comprese le funzioni di tracking delle vittime in tempo reale. Il pannello d’amministrazione, inoltre, è personalizzabile e consente al truffatore di customizzare la raccolta dei dati in base alla posizione della vittima e di impostare un modello di pagina Web per garantire che venga raccolto il tipo corretto di informazioni prima che la vittima possa passare ad altre parti del kit.

È chiaro, quindi, che dietro tutto questo c’è un lavoro di alto livello da parte di programmatori esperti. Secondo Akamai molti sviluppatori di kit di phishing hanno un lavoro legittimo nel settore tecnologico, ma scelgono di sviluppare pagine di truffe altri strumenti utili alle cybertruffe per affinare le loro abilità e per arrotondare lo stipendio.

I domini più colpiti dal Phishing as a Service

Cos’è e come funziona Titanium

Scoperto dagli esperti di sicurezza di Kaspersky, questa backdoor passa inosservata agli occhi di qualunque scanner antivirus.

Scoperto dagli esperti di sicurezza di Kaspersky, questa backdoor passa inosservata agli occhi di qualunque scanner antivirus.

il gruppo di hacker Platinum è di nuovo in azione e sta facendo girare un nuovo tipo di backdoor estremamente evoluta, chiamata Titanium. La notizia, e il nome Titanium, provengono dai ricercatori di Kaspersky Lab che per primi hanno individuato questa nuova pericolosissima minaccia.

La complessità di Titanium è degna della fama dei suoi creatori: questa backdoor è infatti in grado di nascondersi molto bene, fingendosi un software legittimo o addirittura un drive di sistema, usa una crittografia sofisticata e persino la steganografia (cioè la tecnica usata per nascondere messaggi dentro un’immagine).

In questo modo riesce a nascondersi agli occhi non solo degli utenti, ma anche dei software antivirus, potendo così agire in maniera del tutto indisturbata. Ciò vuol dire che gli hacker possono accedere ai dispositivi infettati senza che nessuno possa accorgersi di quanto sta avvenendo.

Come funziona la backdoor Titanium

“La minaccia Titanium ha uno schema di infiltrazione molto complesso – spiegano i ricercatori di Kaspersky – che passa da numerosi step e richiede una buona coordinazione tra tutti i passaggi. Inoltre, nessuno dei file usati può essere riconosciuto come pericoloso a causa delle tecnologie di crittografia usate e al fatto che si nasconde nella memoria”.

Titanium utilizza diversi metodi per iniziare l’infezione dei suoi obiettivi e diffondersi da un computer all’altro. Il primo metodo è quello di sfruttare una intranet locale che è già stata compromessa con un malware. Un altro vettore è un archivio autoestraente SFX contenente un’attività di installazione di Windows. Un terzo è uno shellcode (cioè un programma scritto in linguaggio assembly, linguaggio di programmazione di basso livello) che viene iniettato nel processo winlogon.exe, anche se non è ancora chiaro come questo accada.

Qualunque sia il modo in cui Titanium riesce a entrare in un dispositivo, le sue potenzialità sono sempre le stesse. Titanium, infatti, può leggere qualsiasi file da un file system e inviarlo a un server controllato dagli hacker, può scaricare ed eseguire un file o eliminarne altri dal file system, eseguire operazioni dalla riga di comando e inviare i risultati al server di controllo e, infine, può anche aggiornare i suoi parametri di configurazione (tranne la chiave di crittografia AES). Detta in parole molto più semplici: se entra Titanium, può fare di tutto e di più ai nostri dati e al nostro computer.

Chi sono gli hacker Platinum….

Fonte: Fastweb

Computer stanno imparando a leggere

Una recente notizia ha scombussolato il settore della SEO, ossia della Search Engine Optimization, in italiano ottimizzazione dei motori di ricerca. Si tratta delle tecniche utilizzate dagli esperti per posizionare i siti web nelle prime posizioni della SERP (Search Engine Result Page), ossia la pagina dei risultati di un motore di ricerca. Con oltre il 95% del mercato delle ricerche nelle proprie mani, oramai parlare di motori di ricerca è parlare sostanzialmente di Google.

Una recente notizia ha scombussolato il settore della SEO, ossia della Search Engine Optimization, in italiano ottimizzazione dei motori di ricerca. Si tratta delle tecniche utilizzate dagli esperti per posizionare i siti web nelle prime posizioni della SERP (Search Engine Result Page), ossia la pagina dei risultati di un motore di ricerca. Con oltre il 95% del mercato delle ricerche nelle proprie mani, oramai parlare di motori di ricerca è parlare sostanzialmente di Google.

Google Search è sicuramente il servizio più famoso tra i tanti offerti dall’azienda di Mountain View. Negli anni Google ha rilasciato tanti aggiornamenti per l’algoritmo che gestisce il motore di ricerca. Si è passati da un algoritmo abbastanza semplice, fino a un motore di ricerca capace di rilevare le differenze semantiche tra una parola e l’altra. E ora Google Search è pronto a fare un ulteriore passo in avanti. A fine ottobre 2019, infatti, Google ha annunciato di aver aggiornato i suoi algoritmi introducendo “BERT”, una nuova tecnica di Natural Language Processing (NLP) basata sulle reti neurali. Detta in parole molto semplici, BERT rende possibile a Google capire meglio cosa sta cercando l’utente, in modo da offrire una risposta migliore. BERT viene applicato a circa il 10% delle ricerche attuali, solo in lingua inglese. In futuro verrà applicato anche ad altri linguaggi e, molto probabilmente, ad una percentuale maggiore di ricerche. Ma BERT, in realtà, è una notizia non solo per chi fa SEO. Per capire il perché, però, dobbiamo prima scoprire come funziona BERT.

Cosa è Google BERT e come funziona.

L’acronimo BERT sta per “Bidirectional Encoder Representations from Transformers”. Si tratta di una evoluzione “bidirezionale” del metodo di comprensione del linguaggio “Transformers”, che a sua volta è un metodo che prende in considerazione non più i singoli accoppiamenti di parole, ma l’intera frase.

Prima di Transformers gli algoritmi di apprendimento del linguaggio naturale (cioè di come parlano gli umani realmente) si limitavano ad analizzare le parole in relazione a quella precedente e successiva. Così, per fare un esempio, potevano capire la differenza tra due espressioni molto simili come “oro bianco” e “oro nero”: nel primo caso si tratta di un metallo, nel secondo di petrolio. Transformers, invece, è più complesso perché va più a fondo nella scansione della frase oltre che dei singoli accoppiamenti di parole. BERT è ancora più evoluto: fa lo stesso lavoro di Transformers, ma leggendo la frase sia da sinistra a destra che da destra verso sinistra. In questo modo può capire che le parole “dalle” e “alle” hanno un senso completamente diverso in “lavorare dalle 9 alle 17 ininterrottamente” e in “le briciole dalle da mangiare alle galline”.

BERT capisce realmente cosa diciamo? I test GLUE

Fonte: Fastweb Digital Magazine

Calendario dell’Avvento Digitale 2019

Benessere digitale, le app di Google per lo smartphone

Nel 2018 Google ha introdotto Benessere Digitale, una funzionalità di Android ideata e progettata dal colosso di Mountain View per aiutare le persone a gestire al meglio l’utilizzo e le funzionalità del proprio smartphone. Nel 2019 Google ha varato la fase 2.0 del suo Benessere Digitale presentato cinque nuove app che permettono di centellinare l’uso quotidiano dello smartphone.

Nel 2018 Google ha introdotto Benessere Digitale, una funzionalità di Android ideata e progettata dal colosso di Mountain View per aiutare le persone a gestire al meglio l’utilizzo e le funzionalità del proprio smartphone. Nel 2019 Google ha varato la fase 2.0 del suo Benessere Digitale presentato cinque nuove app che permettono di centellinare l’uso quotidiano dello smartphone.

Unlock Clock, Post Box, We Flip, Desert Island e Morph, questi i nomi delle nuove applicazioni rilasciate da Google e disponibili gratuitamente sul Google Play Store. Non c’è dubbio che l’azienda di Big G stia spingendo molto sul progetto Benessere Digitale per promuovere un utilizzo più sano e salutare dei dispositivi elettronici mobili.

- Unlock Clock . Questa app è in grado di aggiungere uno sfondo animato allo smartphone con un contatore che registra e tiene traccia di tutte le volte in cui lo smartphone è stato sbloccato durante il giorno. Con Unlock Clock non è più necessario accedere alla sezione “Benessere Digitale” di Android per scoprire e rendersi conto di quante volte durante il corso della giornata il telefono è stato sbloccato. Per usare e impostare Unlock Clock come sfondo è necessario installare l’applicazione Sfondi di Google.

- Con l’app Post Box, o Casella Postale, è possibile raggruppare ed ordinare automaticamente tutte le notifiche relative all’indirizzo di posta elettronico e conservarle per essere consultate in un determinato momento della giornata. È possibile scegliere la frequenza con la quale ricevere le notifiche se una sola volta a giorno o più volte.

Questa applicazione è utile per la “disconnessione” se volete utilizzarla per l’email scolastica.

- We Flip è un gioco pensato per migliorare la concentrazione. L’app è in grado di sincronizzare due smartphone per fare a modo che a turno, su uno dei due telefoni, verrà visualizzato un timer che inizierà a scorrere. Lo scopo del gioco è quello di evitare di guardare il telefono, chi resiste più a lungo senza utilizzarlo vince e appena uno dei giocatori lo sbloccherà il gioco avrà fine. Al termine del giorno l’app permetterà di visualizzare la durata della sessione e chi ha sbloccato per primo il device.

- Desert Island è una sorta di gioco di sopravvivenza basato sull’utilizzo delle app presenti sul proprio telefono. Desert Island permette di scegliere solo sette applicazioni sullo smartphone da visualizzare per 24 ore. Le restanti app verranno nascoste temporaneamente alla vista dell’utente, ma saranno sempre e comunque disponibili cliccando un’icona dedicata. Alla fine delle 24 ore, l’app fornirà una serie di dati relativi all’utilizzo dello smartphone.

- Morph è in grado di organizzare la schermata home dello smartphone stabilendo quali applicazioni mostrare in base all’ora del giorno e al luogo in cui ci si trova. Il telefono, automaticamente, mostrerà solo le applicazioni da noi selezionate. Un valido aiuto per mantenere la concentrazione al lavoro evitando le distrazioni inutili causate dalla miriade di app di cui disponiamo sui nostri device mobili.

10 regole di sicurezza su Internet e cosa non fare online

Navigare in maniera poco sicura può condurre ad altri rischi, per commenti o immagini personali imbarazzanti che, una volta online, non possono essere eliminati, a disposizione di persone con cui non si vorrebbe avere nulla a che fare.

Navigare in maniera poco sicura può condurre ad altri rischi, per commenti o immagini personali imbarazzanti che, una volta online, non possono essere eliminati, a disposizione di persone con cui non si vorrebbe avere nulla a che fare.

Qui vi è la top 10 delle regole di sicurezza su Internet da seguire per evitare di avere problemi online (e off-line).

1. Limitare e mantenere a un livello professionale le informazioni personali

Potenziali datori di lavoro o clienti, non hanno bisogno di conoscere la situazione sentimentale o l’indirizzo di un utente. Ciò che è di loro interesse riguarda l’ambito delle competenze e delle esperienze pregresse e come mettersi in contatto con una determinata persona. Non si dovrebbero distribuire ad ogni singolo estraneo online, ovvero milioni di persone, vere e proprie informazioni personali.

2. Continuare ad usare le impostazioni sulla privacy

I distributori, come del resto gli hacker, desiderano conoscere tutto dell’utente: entrambi possono carpire molte informazioni dalla navigazione e dall’uso dei social media. Tuttavia, ognuno può prendersi cura dei propri dati. Come notato da Lifehacker, sia i browser Web sia i sistemi operativi mobili hanno impostazioni per proteggere la privacy online dell’utente. I siti più importanti come Facebook hanno anche a disposizione impostazione per aumentare la privacy. Talvolta, queste ultime sono (deliberatamente) poco evidenti poiché le aziende vogliono che l’utente inserisca le informazioni personali per il loro valore commerciale. Assicurarsi di aver abilitato queste protezioni della privacy e di mantenerle attivate.

3. Navigare in maniera sicura

Nessuno sceglierebbe di camminare in un posto pericoloso: è bene adottare la stesa scelta online. I cybercriminali utilizzano contenuti che non passano inosservati come esca, poiché sanno che le persone vengono attratte da argomenti ambigui e potrebbero abbassare la guardia quando sono alla ricerca di determinati temi. Il demi-monde di Internet è ricco di insidie difficili da individuare e un click poco attento potrebbe mettere a repentaglio i dati personali o infettare con un malware il dispositivo di un utente. Se si resiste alla tentazione, non si dà agli hacker l’opportunità di poter agire.

4. Assicurarsi che la connessione Internet sia sicura

Quando qualcuno è online in uno spazio pubblico, per esempio se si usa una connessione Wi-Fi pubblica, la rivista PCMag ha affermato che in quel momento non vi è un controllo diretto sulla sicurezza della rete stessa. Gli esperti aziendali di cybersecurity si preoccupano a causa degli “endpoint”, luoghi in cui una rete privata si connette con il mondo esterno. L’endpoint vulnerabile di ciascuno è rappresentato dalla connessione Internet locale. Assicurarsi che il proprio dispositivo sia sicuro e, in caso di dubbio, aspettare un momento migliore (per esempio finché non è possibile connettersi ad una rete Wi-Fi sicura) prima di fornire informazioni come il numero del proprio conto bancario.

5. Prestare attenzione a ciò che si scarica

Uno degli obiettivi principali dei cybercriminali, è quello di condurre la vittima, col raggiro, a scaricare malware, programmi o app portatori di malware, oppure tentano di rubare informazioni. Questo malware può presentarsi sotto forma di app: dai giochi più scaricati a strumenti che controllano il traffico o le condizioni meteo. Come PCWorld consiglia, è bene non scaricare app che risultano essere ambigue o che provengono da un sito poco affidabile.

6. Scegliere password complesse

Le password sono tra i punti più deboli nell’intera struttura della sicurezza su Internet, ma attualmente non vi sono soluzioni in merito. Il problema delle password è il seguente: gli utenti tendono a scegliere chiavi di accesso semplici per poterle ricordare (come “password” oppure “123456”), semplici da indovinare anche per i cyberladri. Scegliere password complesse, in modo che sia difficile risalirvi anche per i cybercriminali. Il software Password manager può essere utile per la gestione di più password in modo che l’utente non le dimentichi. Una password complessa è una password singolare e di difficile composizione, formata da almeno 15 caratteri, da varie lettere, numeri e caratteri speciali.

7. Fare acquisti online da siti sicuri

Ogni volta che si fanno acquisti online, bisogna fornire informazioni riguardanti la propria carta di credito o il proprio conto bancario, proprio quello che i cybercriminali sono più bramosi di ottenere. Immettere queste informazioni solo in siti che forniscono connessioni sicure e criptate. Come l’università di Boston ha sottolineato, è possibile identificare siti sicuri cercando indirizzi che inizino per https: (la S sta per sicuro) invece di cercare siti che inizino semplicemente per http:.Tali siti protetti potrebbero inoltre essere contraddistinti dall’icona del lucchetto vicino alla barra degli indirizzi.

8. Prestare attenzione a ciò che si posta

Internet non dispone del tasto per l’eliminazione, come ha riscontrato il giovane candidato del New Hampshire: ogni commento o immagine che si posta online può rimanerci per sempre, perché rimuovere l’originale (per esempio da Twitter) non permettere di rimuovere qualunque copia fatta da altri. Non esiste alcun modo per “tornare indietro” e cancellare un commento che non avresti voluto scrivere, o quel selfie imbarazzante fatto ad una festa. Non mettere online ciò che si vorrebbe tenere nascosto alla propria mamma o a un potenziale datore di lavoro.

9. Prestare attenzione a chi si incontra online

Le persone che si incontrano online non sono sempre chi dichiarano di essere, infatti potrebbero persino non essere reali. Come InfoWorld ha riportato, i falsi profili all’intero dei social media rappresentano un modo comune per gli hacker per avvicinarsi ad utenti ignari e derubarli. Bisogna essere tanto cauti e giudiziosi nella vita sociale in rete quanto lo si è in quella personale.

10. Mantenere aggiornato il programma antivirus.

Il software di sicurezza Internet non può proteggere contro ogni minaccia, ma eliminerà e rimuoverà la maggior parte dei malware, perciò bisognerebbe accertarsi che sia aggiornato. Assicurarsi di essere al passo con gli aggiornamenti del sistema operativo e con quelli delle applicazioni che si utilizzano, poiché costituisco un elemento vitale per la sicurezza.

Tenere a mente queste 10 regole di base di sicurezza su Internet e si eviterà di incappare in molte spiacevoli sorprese, in agguato per i disattenti.

Fonte: Kaspersky

Social e sicurezza, aumentano i rischi

I social media hanno dato una spinta alla diffusione del crimine online. La minaccia colpisce sia i cittadini privati, che le aziende. Questi canali sono una via preferenziale per raccogliere informazioni non solo sulle persone, ma anche sulle imprese e relativi dipendenti, progetti e sistemi, oltre a intaccare i dispositivi aziendali con virus e malware. Un utente, che magari utilizza i social network anche per lavoro, non può assolutamente ignorare questi rischi, che nel 2019 sono sempre più sofisticati e invadenti.

I social media hanno dato una spinta alla diffusione del crimine online. La minaccia colpisce sia i cittadini privati, che le aziende. Questi canali sono una via preferenziale per raccogliere informazioni non solo sulle persone, ma anche sulle imprese e relativi dipendenti, progetti e sistemi, oltre a intaccare i dispositivi aziendali con virus e malware. Un utente, che magari utilizza i social network anche per lavoro, non può assolutamente ignorare questi rischi, che nel 2019 sono sempre più sofisticati e invadenti.

Molti antivirus sono sviluppati anche per fronteggiare diversi tipi di attacchi hacker ai social, ma naturalmente avere uno di questi software installati nel computer non tiene lontano i cybercriminali, che tendono a creare nuove minacce per colpire gli utenti. I social network sono tra i canali più utilizzati, perché ormai tutte le persone possiedono un account su almeno una delle tante app e piattaforme social. Di conseguenza, gli hacker non possono fare a meno di sfruttare questa grossa opportunità per attaccare. Ma quali mezzi usano e quali sono i pericoli principali a cui stare attenti? Ecco un elenco dei principali rischi per la sicurezza informatica che un utente deve conoscere.

Utenti e rischio sicurezza

più grande rischio per la sicurezza informatica è dato proprio dagli utenti stessi. Infatti, la tecnologia può fare ben poco se le persone continuano a ignorare i rischi della rete, non dotandosi delle misure adatte. Queste sono spesso le più banali, come utilizzare una password forte. Nel 2019 sono ancora tante le persone e le aziende che non usano chiavi di sicurezza efficaci, composte da successioni di numeri e cifre casuali o ancora meglio da passphrase, cioè delle password formate da frasi. Questo tipo di credenziale è ben lontana dal classico 123456 che, pur essendo di facile memorizzazione, è anche molto vulnerabile.

Secondo una recente ricerca il phishing, la falsificazione del logo aziendale e le password deboli sono responsabili del 95% di tutti gli attacchi informatici. Per prevenirli occorre agire su più fronti. Si potrebbe partire proprio dalle aziende, con un’adeguata formazione del personale. Sono ancora poche le imprese in Italia che hanno acquisito la consapevolezza che la rete è una foresta nera ricca di pericoli.

Bisogna tenerne conto: organizzare l’azienda e istruire le persone è il passo più importante per incrementare il livello di sicurezza. Ogni azienda dovrebbe avere delle figure di riferimento che sappiano riconoscere eventuali minacce informatiche e avere gli strumenti giusti per respingerle. Cosa possono fare questi dipendenti o collaboratori esperti in sicurezza? In realtà, i consigli possono essere i più disparati. Possono risultare molto utili anche semplicemente quando arriva un’e-mail sospetta a un indirizzo aziendale.

Oltre alla formazione, occorre anche analizzare lo stato della sicurezza attuale dell’azienda. Per esempio, occorre affrontare errori e rischi per poi capire come correggerli. Tali controlli devono essere effettuati periodicamente: non solo una volta all’anno, ma almeno settimanalmente. Infatti, gli hacker aggiornano in continuazione i propri virus e malware. Quindi gli utenti sono il primo iceberg da evitare.

Malware e phishing

Nel 2019 gli attacchi hacker passeranno soprattutto attraverso i social media.

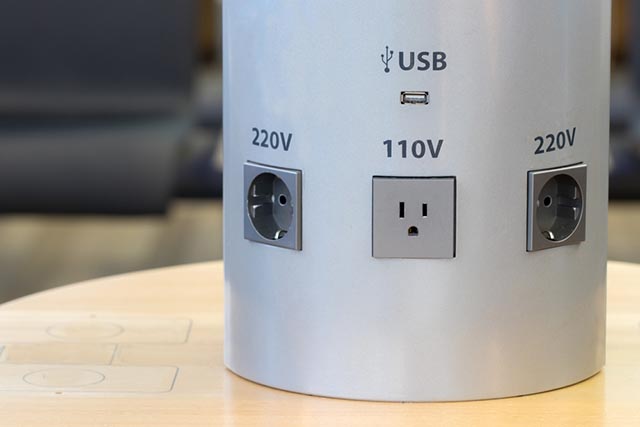

Ricariche USB pubbliche, rischi e come difendersi

A tutti è capitato di essere in giro per svago o per lavoro e di ritrovarsi improvvisamente con lo smartphone scarico. Una situazione spiacevole, che può addirittura diventare pessima nel caso in cui non abbiamo con noi il nostro fidato powerbank. Ed è proprio in questi caso, un po’ in preda alla “disperazione”, che ricorriamo a qualunque mezzo possibile per ricaricare almeno un po’ la batteria. La soluzione preferita, in casi come questi, è cercare un locale pubblico e chiedere se è possibile utilizzare una presa della corrente o, in alternativa, se è disponibile una presa con ricarica USB a cui collegare il cavetto del proprio alimentatore.

A tutti è capitato di essere in giro per svago o per lavoro e di ritrovarsi improvvisamente con lo smartphone scarico. Una situazione spiacevole, che può addirittura diventare pessima nel caso in cui non abbiamo con noi il nostro fidato powerbank. Ed è proprio in questi caso, un po’ in preda alla “disperazione”, che ricorriamo a qualunque mezzo possibile per ricaricare almeno un po’ la batteria. La soluzione preferita, in casi come questi, è cercare un locale pubblico e chiedere se è possibile utilizzare una presa della corrente o, in alternativa, se è disponibile una presa con ricarica USB a cui collegare il cavetto del proprio alimentatore.

E se un tempo le prese USB per caricare lo smartphone si trovavano principalmente in aeroporto e altri luoghi di transito, oggi è tutt’altro che raro trovare colonnine per ricarica USB sparse un po’ ovunque, dai centri commerciali ai supermercati, passando per le hall degli alberghi e locali pubblici di ogni genere. Una soluzione molto comoda, oggettivamente, ma che nasconde non poche insidie.

Anche se molti potrebbero ritenerla una semplice congettura, o addirittura un’ipotesi di complotto, è dimostrato che sempre più hacker sfruttano le prese USB pubbliche per diffondere malware e infettare smartphone di utenti ignari. Insomma, un inatteso pericolo per la sicurezza informatica dei propri smartphone.

Come fanno gli hacker a infettare una porta USB di ricarica

Come sappiamo, il cavo che utilizziamo quotidianamente per ricaricare lo smartphone non trasporta solo energia. All’interno dei cavetti in rame, infatti, possono transitare anche pacchetti dati di ogni genere. Ce ne possiamo accorgere, ad esempio, quando colleghiamo il dispositivo al PC per effettuare il backup o scaricare le foto e liberare spazio sulla memoria. Gli hacker sfruttano esattamente questa capacità per infettare con malware di ogni genere gli smartphone dei malcapitati che utilizzano la ricarica USB di qualche colonnina pubblica.

Questa tecnica è nota con il nome di Juice Jacking e, stando ai report di vari esperti di sicurezza informatica, sono sempre più le vittime di questi attacchi hacker. Come funziona un attacco Juice Jacking? Molto facilmente, almeno a parole. I cybercriminali si collegano con un loro smartphone a una presa USB di una colonnina pubblica e, forzandone il funzionamento, riescono a infettarla con un programma malevolo, che resta “dormiente” fino a quando non rileva il collegamento di un dispositivo compatibile, che viene prontamente infettato.

Come difendersi dal Juice Jacking

Fonte: Fastweb